안랩(대표 강석균)이 최근 ‘입사 지원 서류’, ‘급여 이체 확인증’, ‘저작권 침해 안내’ 등 다양한 주제의 문서파일을 위장한 실행형 악성코드 유포 사례를 잇달아 발견해 사용자의 주의를 당부했다.

안랩 ASEC 양하영 실장은 “공격자들은 사용자를 속이기 위해 악성 문서뿐만 아니라 문서를 위장한 악성 실행파일이라는 고도화된 방식을 꾸준히 사용하고 있다”며 “피해 예방을 위해 개인은 출처가 불분명한 파일을 다운로드하거나 실행하지 말고, 기업/기관 등 조직에서는 지능형위협대응 전용 솔루션을 구축하는 등 대응을 강화해야 한다”고 말했다.

피해를 예방하기 위해서는 △출처가 불분명한 문서파일의 다운로드/실행 금지 △오피스 SW, OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등) 등 프로그램 최신 보안 패치 적용 △백신 최신버전 유지 및 실시간 감시 기능 실행 등 보안 수칙을 지켜야 한다.

안랩은 현재 V3와 샌드박스 기반 지능형위협대응 솔루션 ‘안랩 MDS’에서 해당 악성코드를 모두 탐지하고 있다.

◇ 문서파일을 위장한 실행형 악성코드 사례

· ‘입사 지원 서류’ 위장해 랜섬웨어 및 정보 유출 악성코드 유포

안랩은 최근 이력서와 포트폴리오 등 입사 지원 문서로 위장해 유포 중인 실행형(.exe) 악성 파일을 발견했다. 공격자는 ‘적극적인 자세로 업무에 임하겠다’라는 제목의 압축파일을 첨부한 메일을 발송했다. 사용자가 파일의 압축을 해제하면 PDF 파일 아이콘으로 위장한 ‘지원서’와 파워포인트 파일 아이콘으로 위장한 ‘포트폴리오’ 실행파일(.exe)이 나타난다.

이번 사례는 파일별로 다른 악성코드가 실행되는 것이 특징이다. 사용자가 ‘지원서’ 파일을 열면, 랜섬웨어가 실행돼 PC 내 주요 파일을 암호화한다. ‘포트폴리오’를 위장한 파일을 열면 인포스틸러 악성코드가 실행돼 PC 내 다양한 정보를 수집 후 공격자 서버로 전송한다.

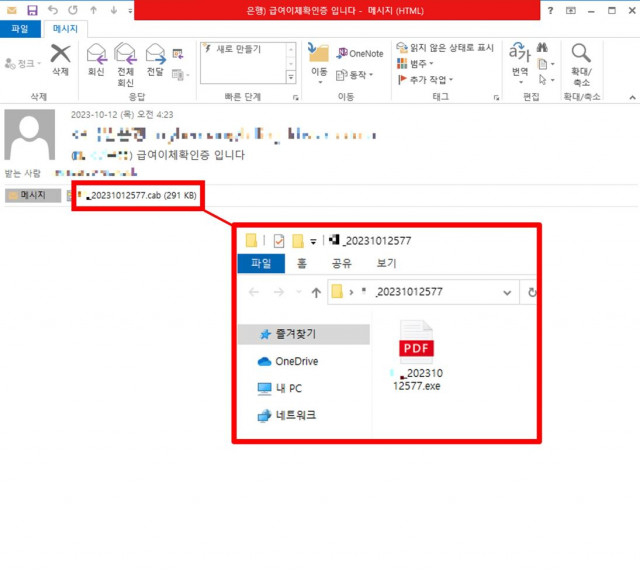

· ‘급여 이체 확인증’ 위장해 원격제어 악성코드 유포

급여 이체 확인증을 위장해 유포 중인 악성 실행형 파일도 발견됐다. 공격자는 ‘(OO은행) 급여 이체 확인증 입니다’라는 제목의 메일에 압축파일을 첨부해 전송했다. 첨부파일의 압축을 해제하면 PDF 파일 아이콘으로 위장한 실행 파일(.exe)이 나타난다.

사용자가 이 파일을 실행하면 원격제어 기능을 수행하는 악성코드가 작동한다. 해당 악성코드는 공격자의 명령에 따라 사용자의 키보드 입력 내용을 수집해 ID 및 비밀번호 등 중요 정보를 유출하거나 웹캠 및 마이크를 제어하는 등 다양한 악성 행위를 수행할 수 있다.

· ‘저작권 침해 안내’ 위장해 다운로더 악성코드 유포

‘저작권 침해 관련 영상 이미지’, ‘불법 복제에 관한 자료’, ‘涉及侵犯版權的視頻圖像(번역 : 저작권 침해와 관련된 동영상 이미지)’ 등 사용자의 저작권 침해를 안내하는 문서로 위장해 유포 중인 실행형 악성코드(.exe)도 다수 발견됐다. 해당 악성코드는 모두 파일 아이콘을 PDF로 위장해 사용자가 일반 문서파일로 착각하도록 유도했다.

사용자가 무심코 파일을 열면 공격자의 명령에 따라 추가 악성코드를 다운로드하는 ‘다운로더’ 악성코드가 실행된다. 공격자는 추가 악성코드로 랜섬웨어 감염이나 정보 탈취 등 다양한 악성 행위를 수행할 수 있다.